Das Sicherheitsproblem durch den grundlegenden Fehler in der Prozessorarchitektur ist so groß und kompliziert, dass sich verschiedene Aspekte erst im Lauf der Zeit klären - wer wie stark betroffen ist und ob die Patches auf den verschiedenen Ebenen (CPU, OS, Software) womöglich auch wieder neuee Probleme verursachen. Die Uhr aber tickt: da die Sicherheitslücke jetzt öffentlich ist, sind wahrscheinlich schon bald Malwareprogramme im Umlauf, die sie ausnützen - die auch noch aufgrund des Fehlers kaum aufspürbar sein werden.

Was sind die Meltdown und Spectre Sicherheitslücken

Im Zentrum der Meltdown (offiziell CVE-2017-5754) und Spectre (CVE-2017-5753 und CVE-2017-5715) getauften Sicherheitslücken (CVE ist der Standard für die Benennung von Computersicherheitslücken) steht die sogenannte "out-of-order" und "speculative execution" der Prozessoren, also das Verfahren, Daten im Voraus abzurufen, die vielleicht als nächstes gebraucht werden, um die Geschwindigkeit der Ausführung zu erhöhen.

Das Problem des in verschiedensten CPUs angewendeten Verfahrens: wenn sich die Spekulation als falsch herausstellt, d.h. die auf Verdacht geholten Daten doch nicht gebraucht werden, versäumen es die CPUs, alle sich jetzt als falsch erwiesenen Schritte rückwärts zu gehen und die im Voraus geholten Daten zu löschen. Die Daten bleiben im Cache erhalten und können so von anderen Programmen (Prozessen) ohne entsprechende Berechtigung ausgelesen werden. Eine detaillierte Erklärung findet sich hier.

Der Geschwindigkeit der Prozessoren wurde die Sicherheit geopfert, wie es einer der Entdecker der Sicherheitslücke, der Informatiker Daniel Gruss der TU Graz ausdrückt.

Wer ist betroffen?

Jeder Computeruser (und einige Smartphones) ist betroffen - von Meltdown sind nur die Besitzer von Intel Prozessoren - alle Intel CPUs seit 1995 außer Itaniums und Atoms vor 2013 betroffen. Alle User sind auf jeden Fall von der Spectre Sicherheitslücke betroffen, denn sie besteht auf AMD, Intel und ARM Prozessoren.

Deswegen ist auch jedes PC Betriebssystem in allen seinen Versionen grundsätzlich durch Meltdown oder Spectre angreifbar: Windows ebenso wie Apple macOS und Linux. Indirekt ist auch jeder User gefährdet, der eine Webseite auf einem Webspace, einem shared oder Cloud Server hostet oder Netz-Dienste wie etwa Cloud Speicherlösungen verwendet.

Worin besteht die Gefahr durch Meltdown und Spectre?

Die Gefahr besteht durch den Zugriff auf vertrauliche Daten – dabei sind potentiell sensible Informationen gefährdet wie etwa Logins für Webseiten oder z.B. Mailkonten, vertrauliche Dokumente, und Mails – überhaupt alle Inhalte auf einem Rechner, die eigentlich geschützt sein sollten vor fremdem Zugriff. Das gilt potentiell ebenso für den Rechner zuhause wie für Daten, die im Netz per Cloud gespeichert sind.

Brauche ich das Security Update oder nicht?

Da die Gefahr so universal ist und sensible Daten auf allen Ebenen betrifft, gilt: jeder ans Netz angeschlossene Computer sollte mit allen erhältlichen Updates gepatcht werden, sonst steht er offen wie ein Scheunentor.

Es gibt Patches für alle Ebenen: die CPUs (per Microcode /Firmware), das Betriebssystem, für Virtuelle Maschinen, Treiber und Software – wichtig sind hier vor allem die Browser. Bisher haben aber nur wenige Mainboard Hersteller BIOS Updates (oftmals aber belieben ältere Mainboards ungepatcht) veröffentlicht, sie sind extrem wichtig, weil CPU Firmware/Microcode Updates übers jeweilige Mainboard BIOS eingespielt werden.

Für die (Windows, Apple, Linux) Betriebssysteme werden die Patches - abhängig allerdings von der OS-Version - zum Teil schon ausgeliefert. Wer also automatische Updates aktiviert hat, sollte also schon ein OS-Update bekommen haben, falls es verfügbar ist.

Für die wichtigsten Browser wie Chrome, Firefox, Safari, Edge/IE gibt es entweder schon Updates oder sie sind zumindest angekündigt:

- Chrome soll mit Version 64 am 23.Januar Schutz vor Meltdown und Spectre bekommen - bis dahin wird geraten, das Feature Site Isolation manuell zu aktivieren

- Safari (iOS/macOS) wird ebenfalls demnächst Patches gegen Meltdown und Spectre bekommen

- Firefox hat seit Ende November (Version 57) einen teilweisen Schutz implementiert

- Microsoft Edge/IE 11 Browser sind bereits gepatcht

Windows: Das Betriebssystem Update allein schützt nicht

Wer das neueste Windows Update bekommen hat, darf sich allerdings nicht sicher fühlen – erst mit einem CPU Update per Firmware wird es für einige der Angriffsvarianten (Meltdown) wirksam – nicht jedoch für Spectre-Angriffe.

Bis jedoch jeder Mainboard-Hersteller ein Update bereitgestellt hat, kann es dauern (wenn überhaupt alle, also auch alte Mainboards BIOS Updates mit dem CPU Patch bekommen – noch ist die Liste der verfügbaren BIOS-Updates ziemlich klein). Deswegen ist es wichtig, auch auf der Software und Treiber Ebene jeweils Sicherheitsupdates einzuspielen – besonders der Browser ist gefährdet und sollte upgedatet werden, da er am ehesten als Einfallstor dient und per vertrauliche Javascript Daten abgegriffen werden könnten. Achtung auch (wie immer) vor ausführbaren Email-Anhängen – gefährlich ist die Lücken nur, wenn fremder Code auf dem Rechner ausgeführt wird.

Bei Apple und Linux dagegen enthalten OS-Update auch die Patches für CPUs und sind zumindest für manche CPU-OS-Versionen schon verfügbar – ebenso wie von Microsoft hergestellt Windows Rechner wie die Surface-Reihe.

Extrem wichtig ist also für Windows User ein BIOS-Update per Mainboard, BIOS Updates sind von Folgenden Mainboard-Herstellern schon verfügbar:

GPUs sind nicht betroffen - Nvidia aber hat ein Treiberupdate für seine Grafikkarten veröffentlicht, welche das CPU-Problem lindern sollen.

Unübersichtlich wird die Lage allerdings dadurch, das manche Patches nur Meltdown betreffen und nicht die kompliziertere Spectre Sicherheitslücke. So hat zwar Apple schon im Dezember mit macOS High Sierra 10.13.2 die Meltdown Lücke geschlossen, noch nicht aber Spectre. Und ob ältere Macs aus den Jahren vor 2010, auf denen macOS High Sierra nicht läuft, auch gepatcht wurden, ist nicht ganz klar.

Man kann ganz einfach mit diesem Tool von Ashampoo für Windows 7, Windows 8 / 8.1 und Windows 10 testen, ob das eigene System schon gepatcht oder noch anfällig für die Angriffe per Meltdown und Spectre ist.

Aber Achtung: alle bisherigen Patches liefern keine 100%ige Sicherheit sondern vermindern nur das Angriffsrisiko!

Die Firmware-Updates, die zur Behebung des Problems erforderlich sind, mildern die Gefahr, beheben aber die Sicherheitslücke nicht vollständig. Anti-Virusprogramme bieten keinen Schutz.

lichen daten.

AMD will in den nächsten Tagen Firmware Fixes für die Ryzen und EPYC CPUs gegen Spectre veröffentlichen.

Wieviel Leistung kostet der Patch?

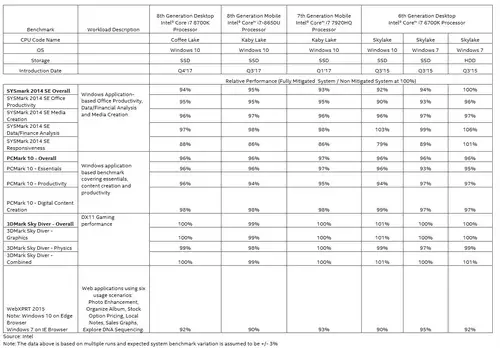

Die Voraussagen von Leistungseinbußen von bis zu 30% scheinen sich nicht zu bestätigen - allerdings sind Intels Aussagen, dass die Performance-Einbußen durch die Sicherheits-Patches nicht signifikant sind, wohl auch nicht ganz zutreffend: SYSmark Benchmarks zeigen Einbußen von 2 bis zu 14 Prozent, Benchmarks von Red Hat (Linux) und Microsoft ergeben Einbußen zwischen 1 bis 20 Prozent - ganz abhängig von der verwendeten Hard- und Software. Microsoft dazu:

- Windows 10 auf neueren Systemen (2016er PCs mit Skylake, Kabylake oder neueren CPUs) erleidet in Benchmarks einstellige Performance-Einbußen, welche für User nicht merklich sein sollten

- Windows 10 auf älteren Systemen (2015er Haswells oder ältere CPUs) sind stärker und somit eventuell spürbar beeinträchtigt

- Windows 7/8 auf älteren CPUs kann es ebenfalls zu einem spürbaren Leistungsverlust kommen

Besonders betroffen: Systeme mit schnellen SSDs erleiden Performance-Einbußen bis zu 21%

Klar ist, das beim normalen Büroarbeiten am Rechner mit Office, Mail, Internet surfen niemand eine Verlangsamung aufgrund des Patches spüren wird - daß aber I/O intensive Arbeit (wie etwa der Videoschnitt oder Compositing) spürbar betroffen sein kann - hier vor allem Systeme mit schnellen NVMe SSDs.

So ergaben Messungen durch Intel mit dem SYSMark 2014 SE Responsiveness Benchmark, der stark mit Massenspeichern arbeitet, 12% weniger Leistung mit einem i7 8700K und 21% mit einem i7 6700K.

Die CT hat ebenso einen starken SSD-Leistungsabfall nach dem BIOS/CPU und Windows-Update messen können: ein System mit Core i7-8700K, Asus Maximus X Hero, Samsung 960 Pro erreichte beim Test zufälliger Zugriffe mit 4K-Blöcken und 32 I/O-Targets nur noch 105.986 I/Ops (statt vorher 197.525) beim Lesen und 79.313 I/Ops beim Schreiben (vorher 185.620).

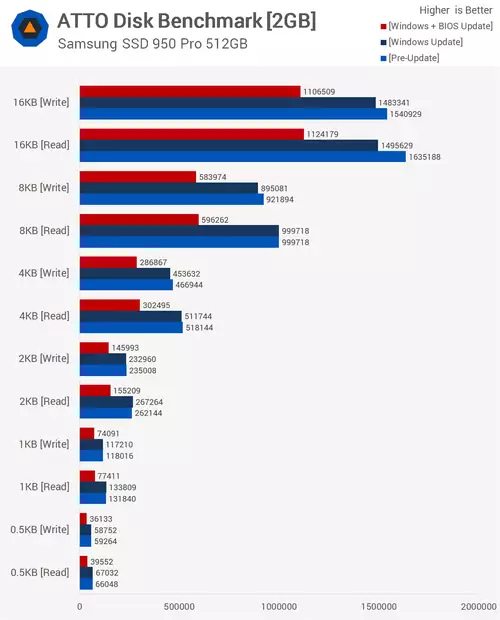

Ähnlich sind die Ergebnisse von Benchmarks eines Asus TUF Z370-Plus Gaming Mainboards mit einem Core i3-8100 Prozessor unter Windows 10, verglichen einmal ohne Updates, einmal nur mit dem Windows Update und einmal mit dem Windows und dem Mainbaord Update mit Microcode-Patch.

Massive Einbrüche gibt es in der Performance der Rechners mit OS und CPU-Update bei manchen Lese- und Schreiboperationen mit eine Samsung 950 Pro 512 GB SSD.

Grundlegend verlässliche Aussagen lassen sich jedoch nicht treffen, da die Leistungseinbußen stark vom Prozessor und Festspeicher - je älter die CPU, je schneller die SSD desto stärker - und vom Einsatzszenario abhängen. So sind nach ersten Benchmarks für den Videoschnitt wichtige Operationen wie H.264-Encoding so gut wie nicht betroffen, aber die Arbeit mit Video kann auf sehr unterschiedliche Weisen sehr Prozessor und I/O-intensiv sein, und damit von den negativen Auswirkungen der Patches bezüglich der I/O-Operationen betroffen sein. Auch kann sich diese Ergebnisse mit weiteren notwendigen Patches zu besseren oder schlechteren wenden.

Fein raus: die abgestöpselten Schnittcomputer

Glücklich diejenigen, die für die Arbeit mit Video vollkommen vom Netz getrennt Rechner besitzen - sie sind nicht gefährdet und müssen so auch keine Leistungseinbuße per Update befürchten.

Probleme mit den Patches

In manchen Fällen kann das Windows Security Update Computer zu einem Blue-Screen führen, da es zu Problemen mit manchen Antivirenprogrammen kommen kann - bzw. nicht mehr bootbare PCs wegen Problemen mit älteren AMD CPUs. Hier eine Übersicht, welche Antvirenprogramme Probleme verursachen: https://docs.google.com/spreadsheets/u/1/d/184wcDt9I9TUNFFbsAVLpzAtckQxYiuirADzf3cL42FQ/htmlview?usp=sharing&sle=true

Intel hat jetzt zugegeben, dass der CPU Fix manche mit Broadwell und Haswell CPU ausgestatteten PCs instabiler machen kann.

Und wie geht’s weiter?

Intel ist mit mehreren Sammelklagen in den USA konfrontiert und hat eine neue Abteilung für Computersicherheit eingerichtet - es wird allerdings noch Jahre dauern bis es CPUs von Intel und AMD geben wird, welche den Fehler per geändertem Hardware Design grundsätzlich auslöschen - die bessere Lösung anstelle der verschiedenen Patches. Vielleicht werden die Performance-Einbußen durch weitere Patches weiter minimiert, vielleicht werden noch weitere ähnliche Sicherheitslücken aufgedeckt. Meltdown und Spectre sind jedenfalls ein Security GAU erster Klasse - sie betreffen alle CPUs auf grundlegende Art und Weise und existieren schon - unentdeckt (?) - seit beinahe 20 Jahren.

Wie dieses Heise-Editorial schön sagt, hat die Industrie mit dem Handling der Affäre (die Bugs sind seit Juni 2017 bekannt!) viel Vertrauen verspielt : in der Zwischenzeit wurden weitere unsichere PCS verkauft und jetzt stehen – nach 6 Monaten Zeit – immer noch keine verlässlichen Informationen bereit ob/wie ältere PCs und Smartphones gesichert werden können und es gibt nur einige Teil-Patches.

Und nicht klar ist, ob Intel Prozessoren vor 2013 überhaupt mit Microcode-Updates versorgen werden - ebenso wie ältere Computer und Smartphones ein große Problem darstellen werden, weil hier jeweils die verschiedenen Hersteller (der Smartphones per Android-Update und die Mainboard-Hersteller per BIOS-Update mit Microcode-Patch) für das Schliessen der Sicherheitslücke verantwortlich sind – fraglich das hier je für alle Geräte ein Sicherheitsupdate vorliegen wird. Die Zukunft schaut – sicherheitstechnisch – also düster aus, denn Malware, welche die Lücken ausnutzt wird, wird bald kommen – funktionierende Werkzeuge dafür kursieren bereits im Netz. Und weitere Lücken in der CPU Sicherheit vermutlich auch. Und neue, sichere CPUs werden noch Jahre auf sich warten lassen.