Die anschwellenden Gerüchte um einen schwerwiegenden Fehler in Intel CPUs hat jetzt Intel und die beteiligten Security Forscher (u.a. von Googles Project Zero und der TU Graz) dazu gezwungen, schon jetzt, bevor alle Patches für die verschiedenen Betriebssysteme und Varianten der Atacken vorliegen, Details zu nennen.

Laut den Sicherheitsforschern, die das Problem entdeckten, sind nicht nur Intel CPUs betroffen, sondern auch die von AMD (AMD dementiert allerdings) und einige der Cortex Prozessoren von ARM, die in Smartphones genutzt werden.

Attacken per Meltdown und Spectre

Der grundlegende Fehler ermöglicht zwei verschiedene Arten von Angriffen, "Meltdown" und "Spectre" genannt. "Meltdown" betrifft Intel CPUs und zwar alle seit 1995 (außer dem Itanium und Atom CPUs vor 2013) sowie einige Cortex Modelle - AMD CPUs sind hiervon nicht betroffen. Er ermöglicht das Auslesen von eigentlich geschützten Kernel Speicherzellen. Patches dafür sind für Windows und Linux bereits verfügbar - Apple hat schon mit Version 10.13.2 gepatcht, Smartphones mit Android sollen ebenfalls schon ein Sicherheitsupdate erhalten haben.

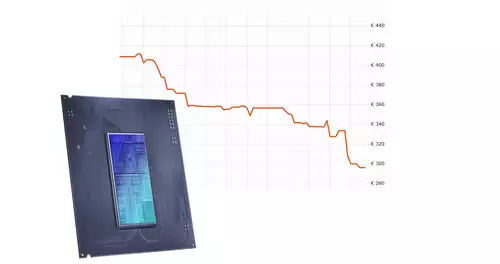

Die großen Cloud Anbieter haben oder sind bereits dabei zu patchen, um die Sicherheitslücke zu schließen. Dieser Patch kann die in der gestrigen News genannten Performance-Einbußen verursachen - abhängig je von CPU und Software. Der Bereich Videoschnitt könnte merklich betroffen sein, da der Patch bei große Mengen an I/O-Speicheroperationen Leistungseinbrüche verursachen kann.

Der "Spectre" Angriff existiert in zwei Varianten und betrifft die CPUs aller drei Hersteller in verschiedenen Ausmaßen. Er erlaubt unter anderem das Auslesen von Daten anderer Prozesse, die auf dem gleichen System laufen sowie aus dem eigenen (ein gefährliches Szenario wäre hier bösartiger Javascript-Code auf einer Webseite, der im Browser läuft und Login-Cookies anderer Seiten ausliest). "Spectre" ist schwer zu beheben - allerdings auch schwer auszunützen. AMD und Intel haben hier noch keinen tiefgehenden Patch per Microcode parat - die andere Lösung sind neue, gepatchte Versionen aller genutzten Programme.

// Top-News auf einen Blick:

- Affinity Photo, Designer und Publisher ab sofort in einer kostenlosen App

- DJI Neo 2 bringt Rundum-Hinderniserkennung samt LiDAR

- Künftige Xbox Next: Vollwertiger Windows-PC mit Potenzial für Videobearbeitung

- LG UltraFine 40U990A-W - 40 5K2K Monitor mit Thunderbolt 5

- Neue Firmware für Panasonic LUMIX S5 II, S5 IIX, S9, GH7 und G9 II

Im Zentrum des Bugs steht die sogenannte "out-of-order" und "speculative execution" der Prozessoren, also das Verfahren, Daten im Voraus abzurufen, die vielleicht als nächstes gebraucht werden, um die Geschwindigkeit der Ausführung zu erhöhen. Das Problem des in verschiedensten CPUs angewendeten Verfahrens: wenn sich die Spekulation als falsch herausstellt, d.h. die auf Verdacht geholten Daten doch nicht gebraucht werden, versäumen es die CPUs, alle sich jetzt als falsch erwiesenen Schritte rückwärts zu gehen und die im Voraus geholten Daten zu löschen. Die Daten bleiben im Cache erhalten und können so von anderen Programmen (Prozessen) ohne entsprechende Berechtigung ausgelesen werden.

Die Lösung?

Erhältliche OS Updates für Windows, Linux, Android und OS X sollten zumindest gegen Meltdown helfen - an Software Patches gegen Spectre wird gearbeitet. Wer Cloud Server nutzt, sollte sich informieren ob sein jeweiliger Hoster die notwendigen Sicherheitsupdaten eingespielt hat.

UPDDATE: Für die Webbrowser Chrome und Firefox gibt es jetzt erste Gegenmaßnahmen, um das Angriffsrisiko z.B. per Javascript im Browser zu vermindern. Google empfiehlt für Chrome die Aktivierung der "Website-Isolierung", um jeder Webseite einen eigenen Prozess zuzuordnen. Dazu muss in der Adressleiste im Browser chrome://flags/#enable-site-per-process eingeben werden und "Strict site isolation" aktiviert werden - die Kosten: laut Google braucht Chrome dann 10 bis 20% mehr Arbeitsspeicher. Mozilla hat ebenfalls reagiert und ab der Version 57 von Firefox die Genauigkeit der Zeitquellen in Javascript (die für den Angriff sehr exakt sein muß) etwas herabgesetzt.

Laut Google ist nicht bekannt, daß die Intel und AMD bereits seit Juni 2017 bekannte Lücke bereits ausgenützt wird - allerdings wäre ein Datenklau mittels dieser Lücke anders als bei anderen Attacken auch nicht in Log-Dateien nachweisbar. Antivirus-Programme sind voraussichtlich nicht in der Lage, Attacken per "Meltdown" oder "Spectre" zu verhindern.

Das CERT (Computer emergency response team), ein staatliches Expertenteam von Sicherheitsforschern rät dazu, die CPU auszuwechseln, um das Problem wirklich zu lösen, da es durch tiefgreifende Fehler in der Prozessorarchitektur verursacht wird - es sagt allerdings nicht, welche stattdessen verwendet werden soll, betroffen sind ja alle CPUs.