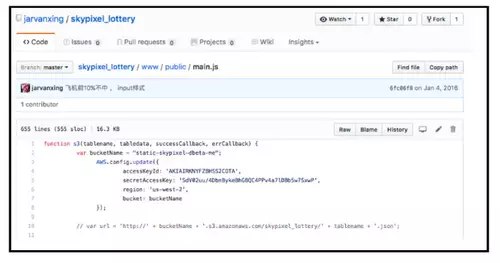

Eine den weltweit führenden chinesischen Drohnenhersteller DJI betreffende, schwerwiegende Sicherheitslücke hat der Security-Spezialist Kevin Finsterre veröffentlicht. Auf öffentlichen Github-Seiten von DJI waren demnach sicherheitsrelevante Informationen wie der private SSL Schlüssel der DJI-Webseite, Zugangsdaten zum Amazon Cloudspeicher von DJI für Userdaten sowie die AES Encryption-Schlüssel für die DJI-Firmware öffentlich zugänglich.

Die privaten Schlüssel zum HTTPS Zertifikat der Wildcard-Domain *.dji.com (also ebenso gültig für dji.com wie etwa für store.dji.com, security.dji.com und andere Subdomains) lagen laut Finsterre seit 2-4 Jahren auf dem webbasierten Server für Software-Entwicklungsprojekte Github. Ebenso waren private Informationen von DJI Usern wie etwa Fluglogs und Scans von Führerscheinen und Personalausweisen über einen AWS (Amazon Web Services) Amazon Cloud Server mithilfe der auf Github veröffentlichten Zugangsdaten und übers Netz abrufbar.

Zusätzlich sorgte anscheinend eine - in DJI-Hackerkreisen bekannte - unzureichende Konfiguration der Zugriffsbeschränkungen des AWS Cloud Servers auch dafür, daß Attachments von Service-Anfragen von Usern (samt Bildern von beschädigten Drohnen und persönliche Daten) theoretisch für jedermann abrufbar waren.

Der private HTTPS-Schlüssel ermöglicht es Hackern, valide Webseiten-Zertifikate auszustellen, um so per sogenannten Man-in-the-Middle Attacken einem Webseiten-Besucher die Echtheit einer gespiegelten und geänderten Kopie der Webseite vorzutäuschen oder den Datenverkehr des Users mit der echten Webseite abzuhören.

So konnten User theoretisch dazu verleitet werden, persönliche Informationen auf der scheinbar echten DJI Webseite einzugeben oder veränderte Software herunterzuladen, ohne daß der Browser eine Warnung anzeigt. Seit September hat DJI das kompromittierte Zertifikat für die Webseite zurückgezogen sowie den entsprechenden Github Code entfernt.

Eigentlich wollte Finsterre - bekannt durch seine OS X Exploits - seine Entdeckungen im Rahmen von DJIs mit bis zu 30.000 Dollar ausgeschriebenem, erst Ende August gestarteten Bug Bounty Rewards For Reporting Software Issues Programm veröffentlichen - er konnte sich jedoch mit DJI nach anfänglicher Zusammenarbeit u.a. nicht bezüglich der geforderten NDA Stillschweige-Vereinbarungen einigen und ging deswegen unter Verzicht auf die Belohnung eigenständig mit seinen Erkenntnissen an die Öffentlichkeit, die detailliert hier nachzulesen sind. DJI dagegen wirft Finsterre in einer Presseerklärung vor, DJI Server gehackt, sich unerlaubten Zugriff verschafft, sich nicht an Standard-Vereinbarungen gehalten und DJI gedroht zu haben.

// Top-News auf einen Blick:

- ByteDance Vidi2 produziert selbstständig fertige Videos aus Rohmaterial

- Blackmagic DaVinci Resolve 20.3 bringt Support für 32K-Workflows und mehr

- Kommt die Sony Alpha 7 V am Dienstag?

- Bis zu 1.000 Euro sparen: Cashbacks auf Kameras von Sony, Nikon, Canon und Panasonic

- DJI Neo 2: Verbesserte Mini-Drohne für Solo-Creator und Einsteiger

- Blackmagic PYXIS 12K - Sensor-Test - Rolling Shutter und Dynamik

Für DJIs Bemühen, die Sicherheit seiner Produkte zu verbessern und das Vertrauen der Kunden zu gewinnen bzw. zu erhalten, sind jedoch der Sicherheitsvorfall sowie der Umgang mit dem nur unzulänglich definierten Bug Bounty Programm nicht grade förderlich.

Nach DJIs bisherigen Problemen mit gehackten Drohnen und der Entscheidung der US Armee, DJI Produkte aus Sicherheitsbedenken nicht mehr zu verwenden - ironischerweise fand Finsterre auf DJIs Cloud Speicher auch Daten von Nutzern mit .mil und .gov Emaildaten (also militärischen und regierungsamtlichen Stellen) - dürfte die jetzt bekannt gewordene grobe Fahrlässigkeit in Sachen Sicherheit seitens DJI bei Usern nicht grade das notwendige Zutrauen bestärken, DJI im Zuge der erzwungenen Drohnen-Registrierung ihre persönliche Daten vertrauensvoll zu überlassen. Ob die Sicherheitslücken aktiv ausgenutzt wurden, ist nicht bekannt.

Mittlerweile gibt es auch ein offizielles Statement von DJI zum Thema "Cyber Security and Privacy Practices", das sich hier findet:

https://www.dji.com/newsroom/news/statement-about-dji-cyber-security-and-privacy-practices